基于kali的一次无线渗透测试

《中華人民共和國刑法》 第二百八十六條 違反國家規定,對計算機信息系統功能進行刪除、修改、增加、干擾,造成計算機信息系統不能正常運行,后果嚴重的,處五年以下有期徒刑或者拘役;后果特別嚴重的,處五年以上有期徒刑。違反國家規定,對計算機信息系統中存儲、處理或者傳輸的數據和應用程序進行刪除、修改、增加的操作,后果嚴重的,依照前款的規定處罰。故意制作、傳播計算機病毒等破壞性程序,影響計算機系統正常運行,后果嚴重的,依照第一款的規定處罰。單位犯前三款罪的,對單位判處罰金,并對其直接負責的主管人員和其他直接責任人員,依照第一款的規定處罰。第二百八十六條之一網絡服務提供者不履行法律、行政法規規定的信息網絡安全管理義務,經監管部門責令采取改正措施而拒不改正,有下列情形之一的,處三年以下有期徒刑、拘役或者管制,并處或者單處罰金:(一)致使違法信息大量傳播的;(二)致使用戶信息泄露,造成嚴重后果的;(三)致使刑事案件證據滅失,情節嚴重的;(四)有其他嚴重情節的。單位犯前款罪的,對單位判處罰金,并對其直接負責的主管人員和其他直接責任人員,依照前款的規定處罰。有前兩款行為,同時構成其他犯罪的,依照處罰較重的規定定罪處罰。

本實驗只用于測試,請勿用于違法行為!

1 實踐計劃

??首先對目標靶機所在無線接入點進行滲透,加入目標靶機所在局域網,然后使用ARP欺騙攻擊,DNS劫持等進行局域網滲透。流程圖如下圖1-1所示:

2 作業前準備

2.1 硬件工具

2.2 軟件工具

1.Aircrack-ng 1.6:是一個抓包工具,提供airodump-ng、airepaly-ng、aircrack-ng等三個工具,分別用于探測附近的無線信息詳細信息,解除認證攻擊和無線密文離線破解。

2.Dsniff 2.4:提供arpspoof工具進行arp欺騙攻擊

3. Nmap 7.92:用于發現局域網存活的主機及其操作系統等信息

4. Driftnet 1.3.0:用于圖片嗅探

5. Tomcat 10.0:提供Web服務用于DNS劫持

6. Ettercap 0.8.3.1:進行arp欺騙及DNS劫持

7. VMware workstation 16.0:虛擬機環境

8. Kali Linux 2022.2:懂的都懂。

3 原理

3.1 WPA/WPA2-PSK(WIFI)離線破解原理

??WPA是一種保護無線電腦網絡(Wi-Fi)安全的系統,是繼承了WEP基本原理而又解決了WEP 缺點的一種新技術。WEP是數據加密算法,它不是一個用戶認證機制,而WPA用戶認證是使用802.1x和擴展認證協議來實現的。WPA加密方式目前有四種認證方式:WPA、WPA-PSK、WPA2、WPA2-PSK。破解WPA 關鍵是要獲取握手包。這個握手包叫4way-handshake 四次握手包。

圖3-1 4way-handshake四次握手過程 ??四次握手包中的2、3次握手要帶MIC(message integrity code),MIC用于報文完整性校驗。 MIC計算方法:??根據上面三條函數我們可以計算出MIC。

??MIC可以在握手包捕捉,我們不可以用MIC計算出密碼,但是可以用密碼計算出MIC,所以可以使用字典破解。

??字典攻擊,就是把密碼的可能性羅列起來組成一個密碼字典。然后把字典里的密碼和SSID,AP_MAC,STATION_MAC,SNonce,ANonce,802.1x data,這些信息元素。通過pdkdf2_SHA1,SHA1_PRF,HMAC_MD這些算法最后生成MIC。當在字典里找到一個密碼他的MIC等于握手包中的MIC。這時字典破解成功。這就是我們要的那個密碼。如果把字典里的所有密碼都找遍了還有沒有符合上述條件的。那么破解失敗。

3.2 arp欺騙

??地址解析協議,即ARP(Address Resolution Protocol),是根據IP地址獲取物理地址的一個TCP/IP協議。主機發送信息時將包含目標IP地址的ARP請求廣播到局域網絡上的所有主機,并接收返回消息,以此確定目標的物理地址;收到返回消息后將該IP地址和物理地址存入本機ARP緩存中并保留一定時間,下次請求時直接查詢ARP緩存以節約資源。

??地址解析協議是建立在網絡中各個主機互相信任的基礎上的,局域網絡上的主機可以自主發送ARP應答消息,其他主機收到應答報文時不會檢測該報文的真實性就會將其記入本機ARP緩存;由此攻擊者就可以向某一主機發送偽ARP應答報文,使其發送的信息無法到達預期的主機或到達錯誤的主機,這就構成了一個ARP欺騙。

??如下圖3-1所示,攻擊機在對靶機實行一次arp欺騙攻擊,最終的結果就是靶機的流量都會經過攻擊機,造成信息泄露或者斷網的現象。

4 無線網絡密碼破解

??想要進入目標局域網就要接入目標所在網絡,但很多情況下,無線網絡都需要身份驗證后才可以使用,目前在無線局域網中廣泛采用的加密技術是WEP 協議和WPA協議,Kali Linux下有Aircrack-ng這個工具可以破解WEP 協議和WPA協議的無線網絡,所以我將使用Aircrack-ng去破解目標無線網絡。

4.1 Aircrack-ng

??Aircrack- ng是一套完整的評估 WiFi 網絡安全性的工具,是一個與802.11標準的無線網絡分析有關的安全軟件,主要功能有:網絡偵測,數據包嗅探,WEP和WPA/WPA2-PSK破解。Aircrack-ng可以工作在任何支持監聽模式的無線網卡上并嗅探802.11a,802.11b,802.11g的數據。它側重于 WiFi 安全的不同領域:

??監控:數據包捕獲并將數據導出到文本文件以供第三方工具進一步處理

??攻擊:通過數據包注入進行重放攻擊、取消身份驗證、偽造接入點等

??測試:檢查 WiFi 卡和驅動程序功能(捕獲和注入)

??破解:WEP 和 WPA PSK(WPA 1 和 2)

??所有工具都是命令行,允許編寫繁重的腳本。很多 GUI 都利用了這個特性。它主要適用于 Linux,但也適用于 Windows、macOS、FreeBSD、OpenBSD、NetBSD,以及 Solaris 甚至 eComStation 2。

4.2 查看當前系統中的無線網絡接口(網卡)

??命令:

$ sudo airmon-ng??結果:

4.3 修改網卡MAC地址

??這一步是為了隱藏自己真是的MAC地址,防止被反偵察。

??步驟:

??結果如圖所示:

圖4-2 修改網卡mac地址??結果輸出顯示了wlan0接口的永久MAC地址,當前的MAC地址和新的MAC地址。

??結果如圖所示:

??可見是修改成功的。

4.4 網卡進入監聽模式

$ sudo airmon-ng start wlan0??結果:

??退出監聽模式命令:

···

$ sudo airmon-ng stop wlan0

···

4.5 掃描附近的無線網絡

??命令:

sudo airodump-ng wlan0mon??結果:

圖4-7 掃描結果??如圖3-7所示,終端上輸出了附近所有可用的無線網絡,當找到了目標無線網絡時,直接Ctrl+C停止。

??從輸出信息中可以看到很多參數:

??由圖3-7可發現滲透目標:

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 82:79:B4:8A:58:66 -36 2770 0 0 6 360 WPA2 CCMP PSK TEST??(建議拿個記事本暫時記下來。)

??可知目標的加密方式時WPA2,這是我用手機開的熱點,假裝我現在不知道密碼。

4.6 滲透目標

??aircrack-ng破解wifi密碼需要抓握手包然后跑字典。

??命令:

$ sudo airodump-ng -channel 6 -write ./Desktop/TEST --bssid XX:XX:XX:XX:58:66 參數說明: --bssid:XX:XX:XX:XX:58:66是接入點MAC地址。它用于過濾無關的流量。 --channel:6是airodump-ng嗅探的通道。 --write:TEST用于將所有數據存儲在名為TEST的文件中。 wlan0mon:是監控模式下的接口名稱。??結果如下圖所示:

??(這種攻擊可以無腦使對方斷網。懂的都懂,但我們的目標是局域網滲透,斷網沒意思。)

??客戶端重新嘗試發起連接到WiFi網絡時,會發送一個帶有認證密碼的數據包以便請求重新連入WiFi,這個包俗稱為握手包。

??為了成功抓取到握手包,我們可以采用 aireplay-ng 來進行接觸認證攻擊強制讓手機客戶端與路由器斷開,進行重新連接!

??這種攻擊允許我們斷開任何設備與范圍內的任何網絡的連接,即使網絡具有加密或使用密鑰。設備斷開后重新連接路由器,我們就可以抓到握手包,破解WiFi密碼需要抓到握手包然跑字典。

??打開另一個終端,命令:

$ sudo aireplay-ng -0 10 -a XX:XX:XX:XX:58:66 -c XX:XX:XX:XX:CD:A1 wlan0mon 參數說明: -0:解除認證攻擊,后面跟的是次數,0表示一直攻擊。除此之外還有-1偽造認證攻擊,-2交互式注入攻擊等 -a:設置無線路由器的MAC地址 -c:設置目的MAC地址(接入無線路由的設備的MAC地址) 圖4-10 解除認證攻擊??此時查看我的手機:

圖4-11 手機情況 ??(建議晚上舍友打游戲時候攻擊他) ??網絡光速斷開,只要不停止攻擊再也連不上。嘗試攻擊幾次我的手機后,(攻擊幾次就好了,我們的目的是抓取握手包)觀察正在執行抓包的終端:  圖4-12 抓取到握手包 ??右上角出現了WAP handshake,證明抓到了握手包。下面可以進行密碼破解了。??命令:

(幾分鐘后…)

??執行結果:

圖4-13 密碼破解成功 ??如圖3-13所示,我這個密碼比較簡單,一下就出來了。另外字典是使用字典生成器生成的(網上下載也行),其實就是可能密碼的窮舉。??知道密碼就可以進入目標所在局域網對目標進行滲透了。

??相同的操作,除了破解我自己的熱點,我把舍友的熱點也破了:

圖4-14蘋果手機的熱點加密方式居然是WPA3,但也是可以破解的。

5 局域網arp欺騙

??成功連接到目標的局域網后,我們就可以進行一系列基于局域網的滲透操作。

5.1 發現目標IP

??查看本機IP地址:

$ ifconfig??結果:

圖5-1 ??如圖5-1所示,kali的IP地址是192.168.165.211,接下來掃描192.168.165.0/24這個網段里面存在的主機。??命令:

$ sudo nmap 192.168.165.0/24??結果:

圖5-2 掃描結果??如圖4-2所示,有四個主機存在于網段192.168.165.0/24,分別是192.168.165.140、192.168.165.124、192.168.165.187、192.168.165.211.

??其中192.168.165.211是kali;192.168.165.187是網關。其余兩個未知,接下來進行操作系統探測,(其實根據端口也可以判斷目標ip是什么設備)。

5.2 操作系統檢測

??命令:

$ sudo nmap -O 192.168.165.124 192.168.165.140??結果:

??由圖4-3可知,192.168.165.124的操作系統大概率是是Windows10,而192.168.165.140則是未知,但是開放端口上的一個服務名稱為iphone-sync,所以可以判定為iphone。

??接下來對192.168.165.124進行滲透。

5.3 Arp欺騙攻擊

??arpspoof是一款進行arp欺騙的工具,攻擊者可以通過它來毒化受害者arp緩存,將網關mac替換為攻擊者mac,然后攻擊者可截獲受害者發送和收到的數據包,可獲取受害者賬戶、密碼等相關敏感信息。ARP欺騙,是讓目標主機的流量經過主機的網卡,再從網關出去,而網關也會把原本流入目標機的流量經過我的電腦。Kali中自帶了這個工具。

??Kali上新建一個終端,輸入命令:

sudo arpspoof -t 192.168.165.187 192.168.165.124 -i wlan0??再新建一個終端,輸入命令:

sudo arpspoof -t 192.168.165.124 192.168.165.187 -i wlan0??結果如下圖所示:

圖5-4??此時再看靶機:

圖5-5??如圖4-5所示,受害者主機上不了網。再看看靶機arp表:

圖5-6??如圖5-6所示,我們知道192.168.165.187是網關地址,他的MAC地址是C0-1C-30-1A-60-4D,卡里的ip地址是192.168.165.211,MAC地址也是C0-1C-30-1A-60-4D,所以受害者以為我們的kali是網關,從而導致上不了網。

??Kali上停止arpspoof后受害者即可恢復正常。

5.4 Driftnet嗅探圖片

這時查看drifnet:

??這個工具成功率很低,只能嗅探http的。可能是我不會用。

6 DNS劫持

??DNS劫持又叫域名劫持,指攻擊者利用其他攻擊手段,篡改了某個域名的解析結果,使得指向該域名的IP變成了另一個IP,導致對相應網址的訪問被劫持到另一個不可達的或者假冒的網址,從而實現非法竊取用戶信息或者破壞正常網絡服務的目的。

??進行DNS欺騙之前,要開啟IP轉發。

6.1 開啟IP轉發

$ sysctl -w net.ipv4.ip_forward=16.2 開啟tomcat服務器(只要是web服務器都行,不一定是tomcat)

??進入tomcat目錄下的bin中打開startup.sh

6.3 修改DNS并設計頁面

??命令:

??最后一行添加以下內容:

圖6-1 ettercap添加的內容??* A 192.168.165.211:*:代表DNS劫持后指定跳轉的頁面,例如*:改為www.qq.com,那么被劫持的對象訪問了WWW.qq.com會跳轉到192.168.165.161的tomcat頁面上來。A 192.168.165.211指的是劫持后跳轉的地址信息,記住本地的wlan0網卡地址。

??測試訪問index.jsp:

http://localhost??效果如下圖所示:

圖6-26.4 啟動ettercap圖形界面

??命令:

??結果如圖:

圖6-3??選完后點擊右上角的勾。

??如圖6-5所示,點擊右上角的三個點,依次點擊Host->Scan for hosts->hosts list掃描網段內的主機數量,并列出。可發現存活的主機的mac和IP。

??選擇192.168.165.161(被害者主機)后點擊Add to Target1會出現:Host 192.168.165.161 Add to Target1

??如圖所示:

??如圖所示:

圖6-7??開啟ARP毒化,選擇遠程嗅探連接和遠程竊聽,如下圖所示:

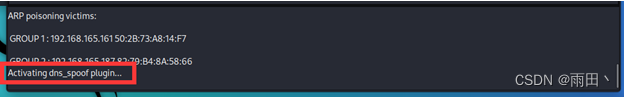

圖6-8  圖6-9 6. 配置插件,開始DNS劫持??Plugins->Manage plugins,然后雙擊dns_spoof,會彈出Activating dns_spoof plugin… ,如下圖所示:

圖6-10  圖6-11??瀏覽器訪問7k7k.com會變成預先設好的index.jsp如下圖所示:

??ping 7k7k.com被解析為192.168.165.211,即kali的地址,如圖6-11所示:

7

本次測試就到這里了,如有不足之處請各位大哥做出指正。

本實驗只用于測試,請勿用于違法行為!

《中華人民共和國刑法》 第二百八十六條 違反國家規定,對計算機信息系統功能進行刪除、修改、增加、干擾,造成計算機信息系統不能正常運行,后果嚴重的,處五年以下有期徒刑或者拘役;后果特別嚴重的,處五年以上有期徒刑。違反國家規定,對計算機信息系統中存儲、處理或者傳輸的數據和應用程序進行刪除、修改、增加的操作,后果嚴重的,依照前款的規定處罰。故意制作、傳播計算機病毒等破壞性程序,影響計算機系統正常運行,后果嚴重的,依照第一款的規定處罰。單位犯前三款罪的,對單位判處罰金,并對其直接負責的主管人員和其他直接責任人員,依照第一款的規定處罰。第二百八十六條之一網絡服務提供者不履行法律、行政法規規定的信息網絡安全管理義務,經監管部門責令采取改正措施而拒不改正,有下列情形之一的,處三年以下有期徒刑、拘役或者管制,并處或者單處罰金:(一)致使違法信息大量傳播的;(二)致使用戶信息泄露,造成嚴重后果的;(三)致使刑事案件證據滅失,情節嚴重的;(四)有其他嚴重情節的。單位犯前款罪的,對單位判處罰金,并對其直接負責的主管人員和其他直接責任人員,依照前款的規定處罰。有前兩款行為,同時構成其他犯罪的,依照處罰較重的規定定罪處罰。

總結

以上是生活随笔為你收集整理的基于kali的一次无线渗透测试的全部內容,希望文章能夠幫你解決所遇到的問題。

- 上一篇: 卸载360后残余文件无法删除

- 下一篇: DDK是什么,驱动是否都要用DDK写